삼성전자가 통합 IoT(사물인터넷)플랫폼인 스마트씽스( SmartThings) 앱 소스코드와 비밀키를 유출했다는 의혹이 제기돼 전세계에서 사용중인 1억대 갤럭시폰 보안 논란이 일고 있다.

테크크런치는 두바이에 본사를 둔 사이버 보안회사 스파이더 실크 (SpiderSilk)의 보안 연구원 모사브 후세인이 삼성전자 개발랩에서 사용하는 매우 민감한 사안인 스마트씽스의 소스코드와 인증서,비밀키 등이 오픈소스 공개사이트 깃랩에 유출된 사실을 발견했다고 8일 보도했다.

후세인은 삼성전자 IoT플랫폼인 ‘스마트씽스 i플랫폼’을 포함한 수개의 삼성전자 내부 프로젝트를 위해 매우 민감한 소스코드와 비밀키 등이 유출되고 있다고 테크크런치를 통해 폭로했다. 깃랩에는 삼성전자 스마트씽스의 iOS 및 안드로이드 앱에 대한 개인 인증서도 포함돼 있고, 노출된 파일에는 수건의 삼성전자 내부 문서와 슬라이드 쇼가 발견됐다고 이 매체는 보도했다.

삼성전자는 지난달 30일자로 깃랩에서 소스코드와 비밀키를 삭제했다고 테크크런치는 보도했다. 테크크런치는 후세인 발언을 인용, 삼성전자가 우리가 확보한 구체적인 질문에 대한 답을 거절하고 있으며 삼성(전자) 소유의 개발 환경이 테스트용이라는 증거를 제시하지 않고 있다고 보도했다.

하지만 릿랩에 유출된 소스코드와 비밀키를 누군가 확보했다면 전세계에 사용 중인 수억대 삼성전자 갤럭시 스마트폰에 누군가 몰래 악성코드를 심는 것이 가능하다는 것을 의미해 상당한 논란이 예상된다.

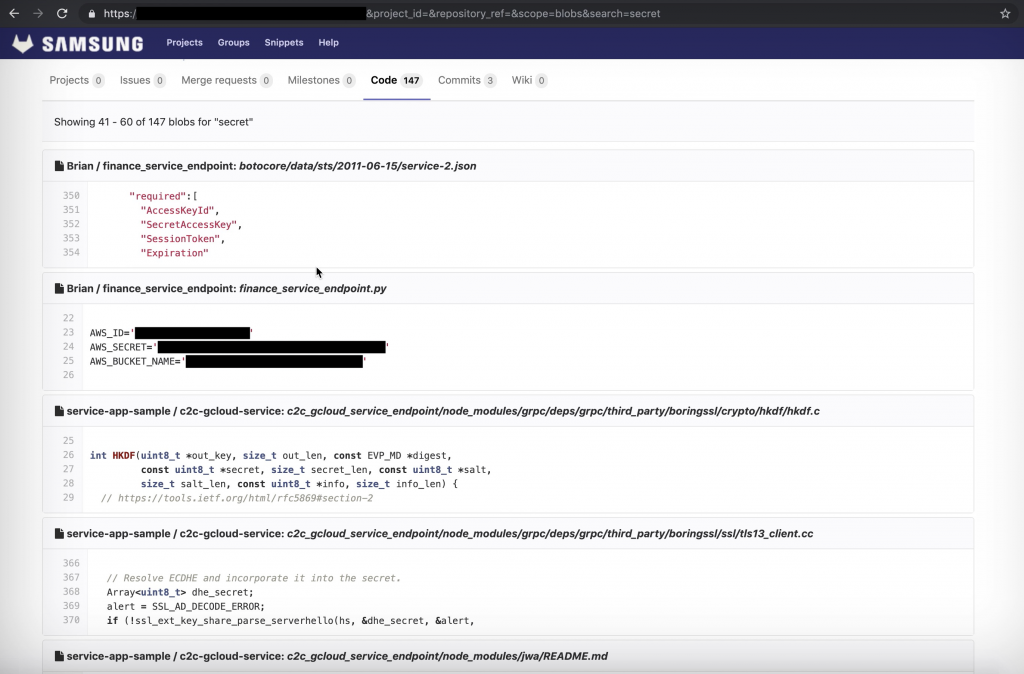

테크크런치는 화이트해커 후세인 보안연구원이 제시한 캡처 사진을 증거로 노출된 파일 상당수가 발견됐다며 로그 및 분석 데이터가 포함된 100 개 이상의 S3 스토리지 버킷을 포함, 사용된 전체 AWS 계정에 대한 액세스를 허용하는 인증서가 포함된 1개 프로젝트 등이라고 보도했다.

테크크런치는 후세인 연구원의 말을 인용, “진정한 위협은 누군가가 애플리케이션 소스 코드에 대한 액세스를 획득하고 회사가 알지 못하는 사이에 악성 코드를 심을 가능성에 있다”고 보도했다. 개발자들은 이번 비밀키 유출 건은 배터리 폭발사건보다 더 심각한 사안이라고 주장한다.

하지만 보안회사와 보안전문가들이 특정 기업의 보안상태가 매우 취약하다거나 보안 문제가 발견했다고 주장하는 경우가 빈번한 데다, 현재 화이트해커 후세인이 주장한 비밀키 유출 건 역시 현재로서는 주장의 타당성에 대한 검증이 필요하다는 게 전문가들의 진단이다.

반면 삼성전자는 이에 대한 공식 입장을 밝힐 수 없는 처지다. 대응하면 소스코드 및 보안키 유출 사실을 인정하는 꼴이 되기 때문이다. 하지만 소스코드 및 비밀키 유출 논란이 제기된 만큼 삼성전자는 전 세계 1억대이상 보급된 갤럭시 스마트폰의 스마트씽스 플랫폼에 대해 업데이트를 통해 인증서 및 비밀키를 변경하는 추가 작업을 진행해야 할 것으로 지적된다.

보안업체 하우리 권석철 대표는 “현재 소스코드 및 비밀키 유출 캡처화면이 있는 거로 봐서는 정황상 상당한 유출 가능성이 제기되는 만큼 후속 업데이트작업을 통해 이런 불안감과 논란을 불식시킬 필요가 있어 보인다”고 밝혔다.

소프트웨어 관계자들은 삼성전자 개발랩 엔지니어가 공개소프트웨어 사이트 릿랩에 오픈소스 코드를 제공하는 과정에서 깃랩의 퍼블릭접속 디렉터리에 스마트씽스 i플랫폼 소스코드와 비밀인증서를 실수로 노출한 것으로 추정하고 있다.

테크크런치는 전자 제품 거대 기업인 삼성전자의 소유 도메인 밴데브랩(Vandev Lab)에서 호스팅되는 깃랩 인스턴스에서 수십 개의 내부 코딩 프로젝트를 남기는 과정에서 실수로 액세스 소스코드와 비밀키가 공개로 설정돼 유출된 것으로 추정된다고 보도했다.

이 매체는 후세인 주장을 인용, 삼성전자 측이 테스트용으로 깃랩에 저장해놓은 소스코드가 지난 4월 10일 구글 플레이에 게시된 안드로이드 앱과 동일한 코드를 포함하고 있다는 사실을 제시했다. 이후 업데이트된 앱은 1억 건이 넘는다.

화이트해커인 후세인은 테크크런치를 통해 노출된 깃랩 인스턴스에는 개인 키와 토큰을 통해 엄청난 양의 접근을 문서화했고 악의적인 사람이 이를 취득했을 경우 ‘재앙’이 될 수 있다고 경고했다.

데이터 유출 발견자인 후세인은 지난 4월 10일,조사 결과를 삼성전자에 리포트했다고 이 매체는 소개했다. 테크크런치는 이후 삼성전자가 그다음 날 AWS 인증서를 폐지하기 시작했지만,나머지 비밀 키와 인증서가 폐지됐는지는 알려지지 않았다고 보도했다.

실제 삼성전자 스마트씽스 대변인인 재크 듀건은 “최근에 개인 보안 연구원이 테스트 플랫폼 보안보상 프로그램을 통해 취약점을 보고했다”고 밝혔다. 듀건은 “우리는 보고된 테스트 플랫폼에 대한 모든 키와 인증서를 신속하게 철회했으며 외부 액세스가 발생했다는 증거를 아직 찾지 못했지만, 현재 조사 중”이라고 밝혔다고 이 매체는 보도했다.

후세인은 보안 취약점을 찾아 공개하는 대표적 화이트해커로 최근 실리콘 밸리 근로자들 사이에 인기 있는 익명의 소셜 네트워킹 사이트 블라인드 (Blind)에서 취약한 백엔드 데이터베이스를 공개한 바 있다. 그는 이번 삼성전자의 데이터 유출이 지금까지 자신의 가장 큰 발견이었다고 주장했다고 이 매체는 덧붙였다.